Pourquoi les entreprises de 100 à 1000 salariés sont aujourd’hui les cibles n°1 des cyberattaques

Pourquoi les entreprises de 100 à 1000 salariés sont-elles aujourd’hui au cœur des cyberattaques ?

Pourquoi ce segment est-il parfois plus ciblé que certains grands groupes pourtant très exposés ?

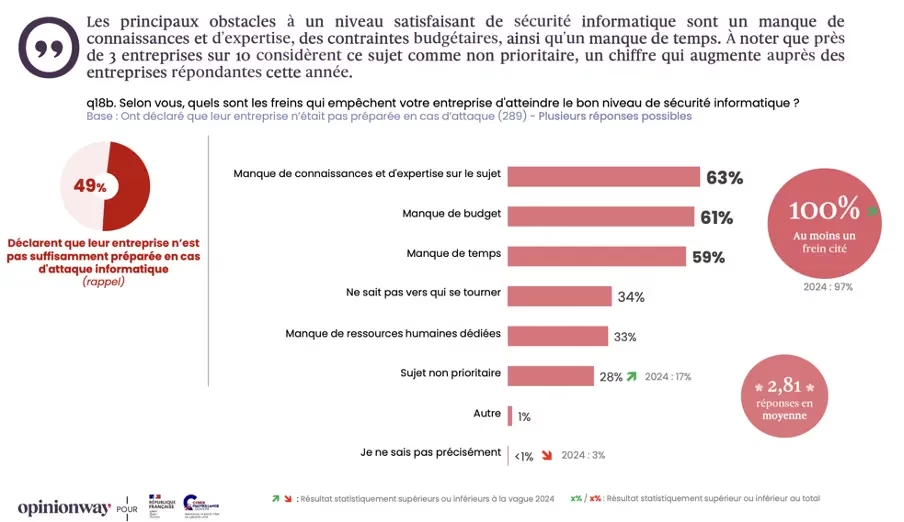

Les rapports récents de l’ANSSI, d’ENISA, de Verizon, de Microsoft et de Mandiant convergent vers un même constat : en 2025, les entreprises de taille intermédiaire sont devenues une cible prioritaire, en particulier pour les attaques par ransomware et par compromission d’identités.

Dans cet article, nous décryptons :

- les facteurs structurels qui rendent ce segment attractif pour les attaquants,

- les vecteurs d’attaque les plus exploités en 2025–2026,

- les enseignements clés issus des rapports de référence,

- et les actions concrètes pour réduire rapidement le risque, sans complexifier inutilement la sécurité.

Objectif : comprendre pourquoi vous êtes ciblé, et comment diminuer efficacement votre exposition réelle.

Pourquoi les entreprises intermédiaires sont devenues des cibles idéales

En 2025, les cyberattaquants ne recherchent plus la prouesse technique. Ils raisonnent comme de véritables acteurs économiques, cherchant à maximiser le retour sur investissement tout en réduisant l’effort, le risque et le temps d’exposition. Dans ce modèle, les entreprises de 100 à 1000 salariés se sont imposées comme des cibles idéales.

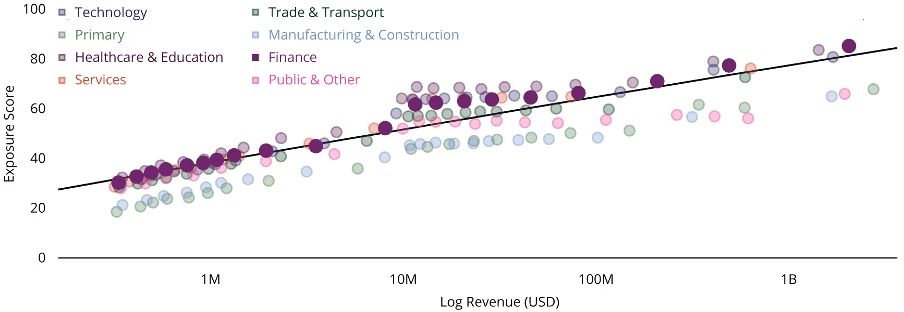

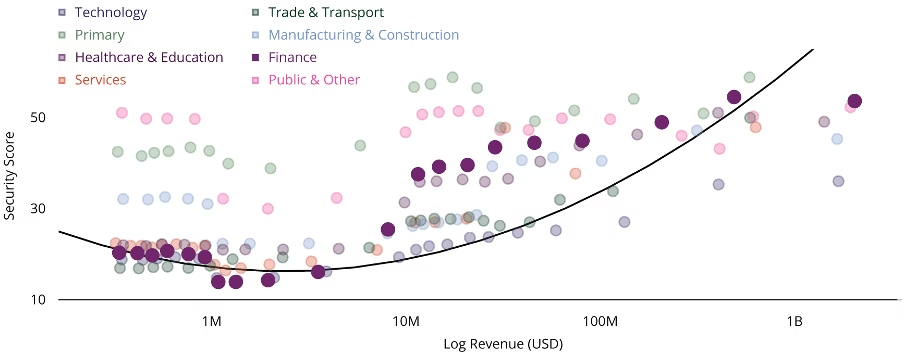

Plusieurs études récentes montrent que les entreprises de taille intermédiaire présentent une vulnérabilité plus élevée que les petites structures ou les grands groupes. Leur exposition numérique augmente rapidement, mais leurs capacités de défense ne progressent pas au même rythme. Elles se situent ainsi dans une zone intermédiaire particulièrement attractive pour les attaquants : suffisamment critiques pour générer un impact immédiat, mais moins bien armées que les grandes organisations.

Leur système d’information est devenu central pour l’activité. ERP, applications métiers, messagerie, cloud et interconnexions partenaires conditionnent directement la production, les ventes et la relation client. Une indisponibilité, même de courte durée, peut suffire à bloquer l’activité et à déclencher une crise opérationnelle. Cette dépendance crée un levier de pression direct, parfaitement exploitable par les mécanismes d’extorsion modernes.

Ces entreprises combinent en pratique plusieurs facteurs clés :

- une dépendance forte au SI et au cloud, rendant l’arrêt d’activité immédiatement visible,

- une capacité financière suffisante pour rendre l’extorsion crédible,

- une pression business et réputationnelle élevée (clients, contrats, conformité),

- mais une maturité cybersécurité souvent incomplète.

Les données issues des rapports de référence confirment que ce segment concentre une part significative des incidents, tout en disposant de marges de manœuvre plus limitées pour les détecter et les contenir rapidement. Leur surface d’attaque se rapproche de celle des grands comptes, mais sans toujours bénéficier du même niveau de supervision, de détection et de réponse.

Trop visibles pour passer inaperçues, mais pas toujours assez armées pour réagir à temps, les entreprises intermédiaires sont aujourd’hui devenues les cibles privilégiées des cyberattaques.

Ransomware : une attaque “produit” pensée pour les entreprises de 100 à 1000 salariés

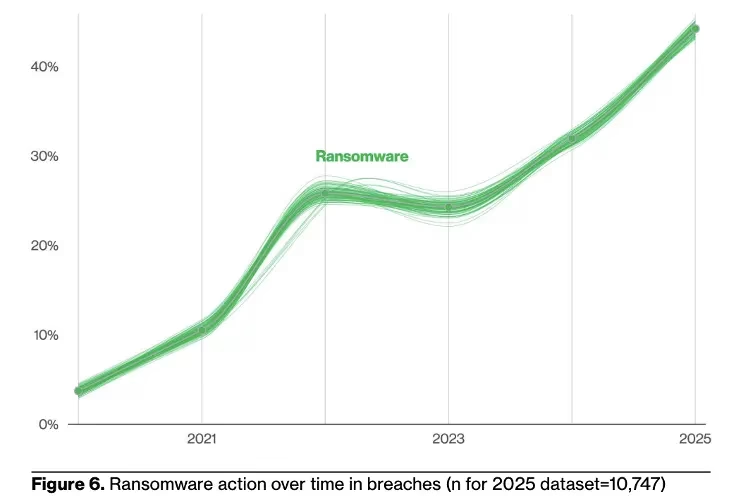

Le ransomware n’est plus une attaque opportuniste. En 2026, il s’agit d’une industrie structurée, organisée autour de modèles Ransomware-as-a-Service, d’équipes spécialisées (accès initial, exfiltration, négociation) et de processus éprouvés.

Les rapports de référence convergent : le ransomware reste la menace dominante et la plus rentable à court terme, en particulier contre les organisations de taille intermédiaire. Son efficacité repose sur une combinaison redoutable :

- une exécution rapide,

- une pression business immédiate,

- une monétisation directe.

La double extorsion est devenue la norme. L’attaque ne se limite plus au chiffrement des systèmes, mais inclut l’exfiltration de données sensibles et la menace de divulgation ou de revente. Même avec des sauvegardes fonctionnelles, la pression demeure, alimentée par les contraintes réglementaires, contractuelles et réputationnelles.

Ce modèle est particulièrement efficace sur les entreprises de 100 à 1000 salariés. Une PME peut disparaître, un grand groupe est souvent mieux armé. Entre les deux, l’entreprise intermédiaire est suffisamment critique pour ne pas supporter un arrêt prolongé, tout en étant moins surveillée qu’un grand compte. Le facteur temps devient alors l’arme principale : quelques heures d’indisponibilité suffisent à provoquer une crise et forcer des décisions sous contrainte.

Les vecteurs d’intrusion les plus exploités en 2025

Malgré des années de sensibilisation, les vulnérabilités connues sur des équipements exposés restent l’un des principaux vecteurs d’intrusion. Pare-feux, VPN, appliances de sécurité, hyperviseurs et consoles d’administration concentrent exposition Internet, privilèges et confiance. Leur compromission offre souvent un accès étendu, parfois total, au SI.

Dans la majorité des incidents, les failles exploitées sont déjà documentées. Le problème n’est pas l’absence d’information, mais :

- des correctifs appliqués trop tard,

- un patching partiel ou repoussé,

- une visibilité incomplète sur la surface d’exposition réelle.

En parallèle, l’identité est devenue le nouveau périmètre d’attaque. Le vol d’identifiants via phishing ou infostealers reste extrêmement rentable. Les attaquants privilégient les accès légitimes, plus discrets et plus difficiles à distinguer d’une activité normale. Les comptes à privilèges, souvent trop nombreux et peu surveillés, constituent des cibles prioritaires.

Même le MFA, désormais largement déployé, reste fréquemment mal exploité : exceptions trop larges, méthodes contournables, absence de supervision des tentatives suspectes. Un seul accès cloud ou VPN compromis peut offrir une visibilité immédiate sur la messagerie, les données et les applications métiers.

À cela s’ajoutent les attaques par rebond via la chaîne d’approvisionnement. Prestataires IT, éditeurs SaaS, intégrateurs et partenaires métiers font partie intégrante du SI. Les exigences de sécurité sont rarement homogènes et les accès tiers souvent trop larges, permanents et peu surveillés. Les rapports récents confirment une forte hausse de ces attaques, qui permettent de contourner une cible bien protégée en passant par un maillon plus faible.

Le facteur clé : le manque de détection et de visibilité

Tous ces vecteurs ont un point commun : ils offrent du temps à l’attaquant. Et le temps joue presque toujours en sa faveur.

Dans la majorité des cas, l’attaque débute par un accès discret qui passe inaperçu. Faute de supervision continue, de corrélation des événements et d’analyse proactive, l’attaquant peut s’installer, observer l’environnement, se déplacer latéralement, compromettre les sauvegardes et préparer l’extorsion.

Les analyses de Mandiant montrent qu’il est encore impossible d’identifier le point d’entrée initial dans une part significative des incidents traités. Non pas par sophistication extrême, mais par déficit de visibilité opérationnelle.

L’absence d’alerte est trop souvent interprétée comme l’absence d’attaque. La compromission est alors découverte trop tard, au moment du chiffrement, de l’exfiltration ou de l’arrêt brutal de l’activité. À ce stade, les marges de manœuvre sont faibles.

Ce n’est pas l’intrusion initiale qui coûte cher, mais le temps pendant lequel elle reste invisible.

Réduire le risque : prioriser plutôt que complexifier

En 2025, réduire le risque ne passe pas par un empilement d’outils supplémentaires, mais par des actions ciblées à fort impact.

Les priorités pour les entreprises de 100 à 1000 salariés sont claires :

- sécuriser les identités (MFA sans exception, audit des comptes à privilèges),

- réduire l’exposition Internet (inventaire des services exposés, patching prioritaire des équipements de bordure),

- améliorer la détection (centralisation des logs critiques, cas d’usage ciblés ransomware),

- encadrer les tiers (accès segmentés, MFA, journalisation),

- renforcer la résilience (sauvegardes testées, PRA/PCA opérationnels).

Point de vue expert Castelis

Sur le terrain, le constat est souvent le même : les entreprises intermédiaires ne manquent pas d’outils, mais de visibilité et de capacité de réaction. Lors d’une attaque, la vraie question n’est jamais « quel outil avons-nous ? », mais « que voyons-nous maintenant ? » et « que faisons-nous dans les prochaines minutes ? ».

Chez Castelis, nous accompagnons les entreprises de 100 à 1000 salariés avec une approche pragmatique et opérationnelle, fondée sur :

- un audit ciblé de l’exposition réelle,

- une priorisation des risques orientée métier,

- une supervision SOC 24/7,

- une feuille de route claire sur 30 / 90 / 180 jours.

Objectif : transformer une cybersécurité déclarative en une cybersécurité réellement opérationnelle, capable de détecter, décider et agir avant l’impact business.

FAQ

Pourquoi les PME “avancées” sont-elles plus attaquées que les grandes entreprises ?

Parce qu’elles offrent un meilleur ratio effort / gain pour les attaquants.

Les entreprises de taille intermédiaire disposent d’une surface d’attaque comparable à celle des grands groupes (cloud, VPN, identités, partenaires), tout en ayant généralement moins de supervision continue et de ressources dédiées à la cybersécurité.

Elles sont suffisamment critiques pour subir une forte pression business en cas d’incident, mais pas toujours assez armées pour détecter et contenir une attaque dès ses premières phases.

Le ransomware est-il toujours la principale menace ?

Oui. En 2026, le ransomware reste la menace dominante, notamment sous sa forme la plus répandue : la double extorsion.

Le chiffrement des systèmes vise l’arrêt d’activité, tandis que le vol et la menace de divulgation de données accentuent la pression juridique, réglementaire et réputationnelle. Ce modèle s’adapte parfaitement aux contraintes des entreprises de 100 à 1000 salariés.

Le cloud est-il plus risqué que l’on-premise ?

Non. Le cloud n’est pas intrinsèquement plus risqué. En revanche, une mauvaise gestion des identités et des accès cloud augmente fortement le niveau d’exposition.

Les principaux risques observés concernent :

- des accès trop permissifs,

- un MFA partiel ou mal configuré,

- un manque de journalisation et de surveillance des activités,

- une méconnaissance des droits réellement accordés.

Dans la majorité des incidents, ce ne sont pas les technologies cloud qui sont en cause, mais leur mauvaise gouvernance.

Une entreprise peut-elle être compromise sans le savoir ?

Oui, et c’est une situation bien plus courante qu’on ne l’imagine.

De nombreux incidents sont détectés plusieurs semaines ou plusieurs mois après l’intrusion initiale, souvent à l’occasion d’un chiffrement, d’une fuite de données ou d’un audit externe.

Sans supervision efficace et corrélation des signaux faibles, un attaquant peut rester présent longtemps, préparer son attaque et maximiser son impact avant d’être découvert.

Sources (rapports de référence)

- ANSSI / CERT-FR – Panorama de la cybermenace 2024 (CERTFR-2025-CTI-003)

- ENISA – ENISA Threat Landscape 2025

- Verizon – 2025 Data Breach Investigations Report (DBIR)

- Google Cloud / Mandiant – M-Trends 2025

- Microsoft – Microsoft Digital Defense Report 2025

- IBM – Cost of a Data Breach Report 2025

- Sophos – The State of Ransomware 2025

- S. Department of the Treasury – Office of Financial Research (OFR) – Cyberattacks and Firm Size: The Vulnerability of Mid-Size Firms, 2025

Voir plus de Actualités

Pourquoi les entreprises de 100 à 1000 salariés sont aujourd’hui les cibles n°1 des cyberattaques

ELK : présentation, fonctionnement et cas d’usage

Castelis obtient la médaille de Platine CyberVadis avec un score de 983/1000

Se préparer à la réforme de la facturation électronique en 2026

les articles